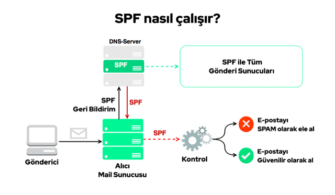

Microsoft, Microsoft Exchange Server 2013, 2016 ve 2019’u etkileyen iki tane zero-day güvenlik açığı tespit edildi.

CVE-2022-41040 olarak tanımlanan ilk güvenlik açığı, Server-Side Request Forgery (SSRF) güvenlik açığı iken, CVE-2022-41082 olarak tanımlanan ikinci güvenlik açığı, kimliği doğrulanmış bir saldırganın, güvenliği ihlal edilmiş bir sistemde remote code execution (RCE) gerçekleştirmesini sağlamaktadır.

Güvenlik açıkları için bir yama şu anda mevcut değil. Geçici bir çözüm olarak, etkilenen onprem Microsoft Exchange sunucularının,Internet Information Services (IIS) sunucusundaki URL Rewrite Rule modülü aracılığıyla saldırı isteklerini engellemek için bir kural eklemeleri ve Remote code executione için PowerShell bağlantı noktalarını kapatması önerilir ( HTTP: 5985 ve HTTPS: 5986),

Microsoft, sistem yöneticilerinin mevcut saldırı isteklerini engellemek için aşağıdaki URL Rewrite Module kullanabileceğinizi onaylamış bulunmaktadır.

- Open the IIS Manager.

- Expand the Default Web Site.

- Select Autodiscover.

- In the Feature View, click URL Rewrite.

- In the Actions pane on the right-hand side, click Add Rules.

- Select Request Blocking and click OK.

- Add String “.*autodiscover\.json.*\@.*Powershell.*” (excluding quotes) and click OK.

- Expand the rule and select the rule with the Pattern “.*autodiscover\.json.*\@.*Powershell.*” and click Edit under Conditions.

- Change the condition input from {URL} to {REQUEST_URI}.

Exchange Sunucularının zero day güvenlik açıklarından etkilenip etkilenmediğini belirlemek için IIS loglarında arama yapmak için aşağıdaki PowerShell komutunu kullanarak kontrol sağlayabilir.

- Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filtre “*.log” | Select-String -Pattern ‘powershell.*autodiscover\.json.*\@.*200